La Corée du nord frappée par un groupe de hackers suite au test de missiles

- Dr.Mo7oG

- 10 août 2017

- 3 min de lecture

Un groupe de piratage inconnu a ciblé des organisations en Corée du Nord avec Konni Malware. Il s'agit d'un cheval de Troie RAT / accès à distance possédant toutes les fonctionnalités que n'importe quelle porte arrière efficace pourrait avoir comme le profil d'hôte et le contrôle d'accès à distance. En 2017, déjà trois campagnes différentes ont été identifiées par des experts en sécurité contre des entreprises nord-coréennes utilisant ce logiciel malveillant.

Talos Intelligence, un cabinet de cybersécurité appartenant à Cisco, a d'abord identifié la campagne dans laquelle le logiciel malveillant Konni a été utilisé. Cette campagne a été lancée contre la Corée du Nord le 6 juillet, quelques jours seulement après le test du missile. Talos a déclaré que la campagne était probablement liée au «lancement et à la discussion qui s'ensuit de la technologie des missiles nord-coréens». Au total, Talos a identifié deux campagnes utilisant Konni.

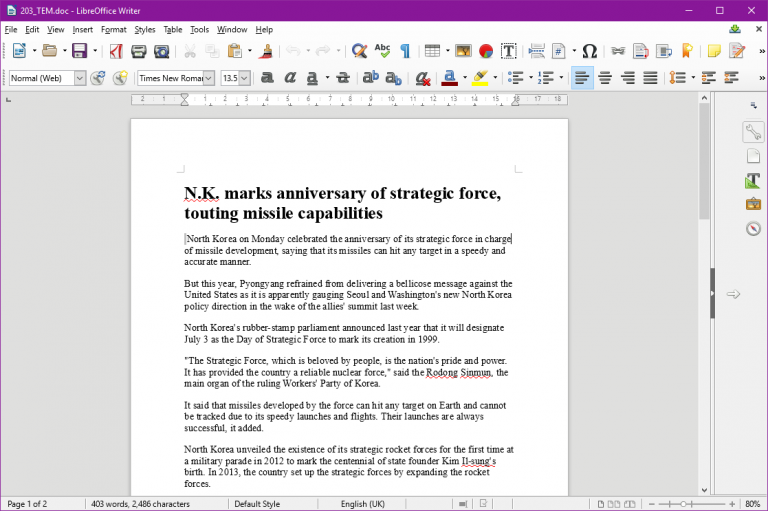

D'autre part, une campagne semblable a été notée mardi par les chercheurs du cabinet de sécurité Cylance. Cela a renforcé les résultats de Talos et a encore établi l'idée que la Corée du Nord était visée par Konni. La dernière campagne de Konni utilise un document Word contenant le contenu d'un article publié par une agence de presse coréenne Yonhap. Ce document est infecté par un fichier exécutable malveillant dont l'objet est d'envahir l'ordinateur où il est ouvert. Dès que ce fichier est exécuté, le logiciel malveillant commence la communication avec son serveur C & C pour d'autres instructions et pour atteindre les objectifs malveillants de l'attaquant.

Les experts en sécurité de Cylance affirment que ces campagnes ont été notées en juillet. La raison derrière la dernière poussée des campagnes de logiciels malveillants contre les organisations nord-coréennes n'est pas encore claire, et les experts pensent que les campagnes semblent être des efforts d'espionnage de ceux qui s'intéressent aux affaires nord-coréennes. Le malware Konni est capable de se cacher en arrière-plan tandis que les victimes sont trompées de telle sorte qu'elles finissent par exécuter leur charge utile. Le logiciel malveillant a également la capture d'écran et les capacités de keylogging en raison duquel il réussit à voler des données à partir d'ordinateurs ciblés.

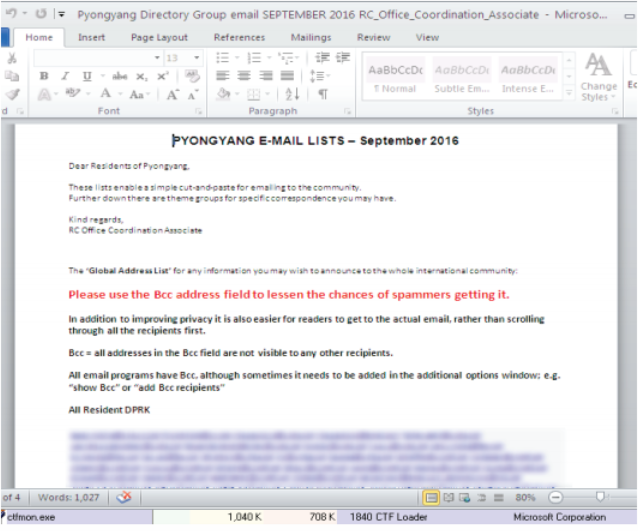

Outre Konni, il existe un autre logiciel malveillant destiné aux entreprises nord-coréennes. BitDefender a identifié qu'une nouvelle campagne est également active lorsqu'une version améliorée du malware de DarkHotel est utilisée comme Inexsmar. Tout comme DarkHotel, qui a ciblé les entreprises et les personnalités en vue des hôtels, Inexsmar s'attaque aux personnalités politiques. La campagne utilisant Inexsmar a été identifiée en juillet, et elle délivre une charge utile malveillante à la cible au lieu d'exploiter la vulnérabilité de jour zéro comme c'est la norme habituelle. La campagne Inexsmar contenait un compte-gouttes de logiciels malveillants appelé Pyongyang Directory Group email SEPTEMBRE 2016 RC_OFFICE_Coordination_Associatewxcod.scr. " Ce compte-gouttes est identique au document utilisé dans la campagne Konni, nommément intitulé "Pyongyang Directory Group email April 2017 RC_Office_Coordination_Associate.scr". En outre, les fichiers utilisés dans les campagnes de Konni et Inexsmar comportent tous deux un ensemble de noms similaires et des informations de contact appartenant Aux ambassades nord-coréennes, aux Nations Unies et à l'UNICEF.

Les chercheurs de Cylance affirment que les attaques qui tirent parti des compétences en matière de collecte de renseignements et d'ingénierie sociale sont extrêmement dévastatrices pour les entreprises ciblées parce que ces «émotions de confiance de l'utilisateur cible (très humain) et qui peuvent conduire à une prise en charge totale». Auparavant, les chercheurs de Kaspersky Lab ont affirmé que les hackers derrière les campagnes de logiciels malveillants de Konni pourraient être d'origine coréenne et que les campagnes proviennent probablement de la Corée du Sud. Ce n'est pas une surprise car les attaques d'espionnage sont assez courantes entre le sud et la Corée du Nord. Les chercheurs en matière de sécurité croient que les attaques pourraient également être une campagne de rétribution puisque le pays a récemment testé avec succès un missile balistique intercontinental (ICBM).

Traduit par Dr.Mo7og

Source ICI

Commentaires